Tor |

Обновлено: 2.05.2015 - 13:29

Популярный анонимайзер.

Клиентское программное обеспечение Tor маршрутизирует Интернет-трафик через добровольно установленные серверы с целью скрытия размещения пользователя. Tor усложняет отслеживание Интернет-активности как на уровне сайта так и на уровне Интернет-провайдера, включая посещения сайтов, оставленные сообщения и комментарии на соответствующих ресурсах, мгновенные сообщения и другие виды связи и предназначен для защиты приватности пользователя и возможности проведения конфиденциальных операций скрывая активность пользователя от сторонних наблюдателей.

Луковая маршрутизация (англ. Onion Routing) отображает слоевую природу шифрования данного сервиса: первичные данных шифруются и расшифровываются много раз а затем передаются следующим узлам Tor, каждый из которых расшифровывает слой шифра перед передачей данных следующему узлу и так до узла назначения. Это уменьшает возможность расшифровывания данных в процессе передачи.

История Tor

Альфа-версия программы с работающей "луковой маршрутизацией" выпущена 20 сентября 2002 года. Изначально проект спонсировался Военно-морской исследовательской лабораторией США (United States Naval Research Laboratory) а с 2004 по 2005 поддерживался Electronic Frontier Foundation. Начиная с января 2006 года, Tor разрабатывается и спонсируеться научно-образовательной организацией Tor Project.

Функционирование Tor

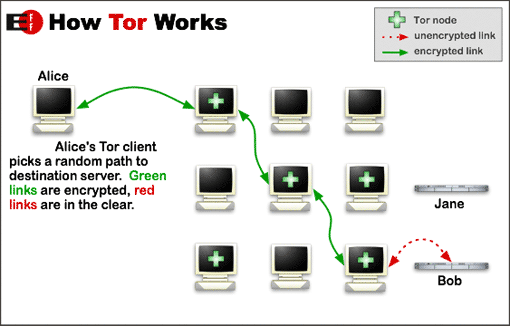

Tor скрывает личность и активность пользователя от анализа трафика и от наблюдения за сетью путём отделения маршрутизации от индентификации. Это реализация "луковой маршрутизации", которая шифрует и направляет коммуникации через сеть узлов, которые добровольно поддерживаются по всему миру. Эти маршрутизаторы применяют шифрование в многослоевом виде (отсюда и метафора про лук) для идеальной прямой секретности между узлами. Также удерживая некоторые входящие узлы засекреченными (bridge relays), пользователь может уклонится от цензуры, которая блокирует публичные узлы сети Тор. Из-за того что IP-адреса отправителя и получателя не одновременные в виде открытого текста на любых узлах пути кроме входа, ни одна часть информации не идёт открытым текстом и невозможно на какой либо точке канала определить отправителя и получателя. Получателю кажется что последний узел (исходящий) инициировал передачу данных а не просто отправлял.

После получения списка узлов от сервера, клиент выбирает произвольный путь к серверу назначения. Красные линии отображают не зашифрованную передачу а зелёные - зашифрованную.

Операции с трафиком Tor

Tor периодически транслирует виртуальное круг через Tor-сеть, используя многоуровневое шифрование, которое обеспечивает совершенную прямую секретность. В то же время, программное обеспечение предоставляет SOCKS -интерфейс своим клиентам. SOCKS-программное обеспечение может быть направлено на Tor, который впоследствии мультиплексирует трафик через виртуальное Tor-круг. Прокси-сервер Polipo использует SOCKS 4 и SOCKS 5 протоколы , а следовательно рекомендован для использования вместе с анонимайзером Tor. Попадая внутрь Tor-сети, трафик отправляется от узла к узлу, окончательно достигая исходящего узла на котором выдается пакет в форме открытого текста и направляется к своему первоначальному месту назначения. С точки зрения назначения, происхождением этого трафика является исходящий Tor-узел.

Tor работает на TCP-уровне передачи данных. Программы, чей трафик обычно анонимизують используя Tor, включают Internet Relay Chat (IRC), мгновенные сообщения и World Wide Web . Просмотр веб-страниц через Tor часто совмещенный с Polipo или Privoxy. Privoxy - фильтрующий прокси-сервер, для защиты информации на прикладном уровне модели OSI и рекомендован к использованию вместе с анонимизирующие сетью Tor.

В старых версиях Tor (до мая-июне 2010 года) как и во многих других анонимайзерах, прямые DNS-запросы выполняются многими программами без использования Tor-прокси. Это позволяет кому-либо наблюдать за соединением пользователя с целью выявления сайтов которые он просматривает, хотя контент просматриваемых страниц остаётся скрытым. Использование Privoxy, или команды «torify» является одним из возможных решений данной проблемы. Программы с SOCKS5 поддерживают основанные на имени прокси-запросы и маршрутизирую DNS-запросы через Tor проводя поиск на узле отправителя и получают такую анонимность как и остальной Tor-трафик.

Начиная с версии 0.2.0.1-alpha, Tor имеет собственный DNS-инструмент, который проводит запросы через смешанные сети. Это должно закрывать DNS-уязвимость и позволяет взаимодействовать с Address Mapping Facilities Tor-сети для предоставления доступа к скрытым Tor-сервисов ( .onion ) программами, которые не используют SOCKS.

Скрытые сайты Tor

Tor также может оказывать анонимность серверам в форме сервисов со скрытым местоположением, которые являются Tor-клиентами, или узлами на которых выполняется специально настроено серверное программное обеспечение. Вместо выдачи IP-адреса сервера (а следовательно и его местонахождения в сети), скрытые сайты доступны через присущие Tor-сайт .onion псевдо-доменов верхнего уровня (TLD). Tor-сеть понимает эти домены верхнего уровня и маршрутизирует данные анонимно в и из скрытых сервисов.

Скрытые сервисы размещены в Tor-сети с 2004 года.

Скрытые сайты размещены в Tor-сети с 2004 года. Кроме базы данных, содержащей дескрипторы скрытых сервисов. Tor децентрализованный согласно своему строению и не существует непосредственного списка всех скрытых сервисов. Однако есть ряд скрытых сервисов, которые служат этой цели.

Так как скрытые сервисы не используют отправляющие узлы, они не чувствительны к «прослушиванию отправляющего узла» ( англ. exit node eavesdropping ). Хоря у скрытых сайтов есть ряд проблем безопасности. Тор-сайты и обычные сайты подвержены корреляционным атака и следовательно, не совсем скрыты. Другие риски безопасности это неправильно настроенные сайты (идентификационная информация включенная "по умолчанию в веб-серверы), перехватывающие атаки и ошибки на стороне пользователя.

Уязвимости Tor

Tor не способен и не пытается оказывать защиту от мониторинга трафика, входящего и выходящего из Tor-сети. Несмотря на то что Tor защищает от анализа трафика, он не может предупредить установления наличия трафика (т.н. end-to-end correlation ).

Сотрудники Кембриджского Университета представили статью на симпозии IEEE 2005 года о безопасности и приватности методов анализа трафика который позволяли злоумышленникам с частичным обзором сети сделать вывод о том, какой из узлов используется для трансляции анонимных потоков. Эта техника заметно снижает анонимность, которую предоставляет Tor. Также было показано, что на первый взгляд потоки, не относящихся друг к другу могут быть привязаны назад к тому же инициатору передачи. Однако эта атака не способна выявить личность пользователя-инициатора.

Угроза безопасности Tor

Следует помнить, что один из узлов цепочки Tor вполне может оказаться уязвимым. Также по той или иной причине враждебные клиенту действия может осуществлять сайт - от попыток выяснить истинный адрес клиента до «отражение» его сообщения.

Просмотр и модификация сообщения.

На последнем узле цепочки Tor исходное сообщение от клиента окончательно расшифровывается для передачи его серверу в первичном виде. В соответствии:

- Первый узел цепочки знает настоящий адрес клиента.

- Последний узел цепочки видит исходное сообщение от клиента, хотя и не знает истинного отправителя.

- Сервер-адресат видит исходное сообщение от клиента, хотя и не знает истинного отправителя.

- Все интернет-шлюзы на пути от последнего узла сети Tor к серверу-адресата видят исходное сообщение от клиента , хотя и не знают адреса истинного отправителя.

Раскрытие отправителя

При работе с сетью Tor к сообщениям пользователя может прилагаться техническая информация, полностью или частично раскрывающая отправителя.

- Техническая информация о адресе сервера-получателя может выдаваться клиентом путем DNS-запросов к своему DNS-серверу, легко перехватываемых провайдером. Решением этой проблемы будет настройка разрешения имен через сеть Tor или блокировка межсетевым экраном доступа Tor к DNS путем запрета исходящих соединений на удаленный порт 53 или использование сторонних DNS-серверов, таких как OpenDNS или TorDNS.

- Сервер может запрашивать а клиент выдавать техническую информацию об адресе клиента и конфигурации его операционной системы и браузера. Запрос может идти как через выполнение в браузере сценариев языка JavaScript и Java, так и другими способами. Эта проблема может быть решена отключением в браузере соответствующих сценариев и языков, а также использованием фильтрующих прокси-серверов, таких как Polipo, Privoxy и Proxomitron.

Другие угрозы безопасности

- На пути от последнего узла сети Tor к серверу назначения, сообщение (идущее в открытом виде) может быть модифицировано.

- На пути от последнего узла сети Tor к серверу назначения, существует возможность кражи пользовательских реквизитов доступа к серверу, например логина и пароля, cookie или сеанса связи.

- Сервер может отклонить сообщение с адресом отправителя сети Tor. Так поступают многие сервера для защиты от спама, анонимного вандализма и других мелочей. Так поступает Википедия,Google, Linux.org.ru и некоторые корпорации.

Примечание

- Vuze (бывший Azureus), BitTorrent клиент написанный на языке Java, имеет встроенную поддержку Tor.

- Маршрутизаторы с встроенной аппаратной поддержкой Tor в настоящее время находятся в разработке организацией Torouter project. Код программного обеспечения находится на стадии альфа версии и запускается с платформы OpenWrt.

- Проект Guardian активно разрабатывает свободное программное обеспечение для платформы Android с целью создания более защищенных мобильных коммуникаций. Программное обеспечение включает: Gibberbot - клиент мгновенных сообщений, использующий шифрование Off-the-Record Messaging; Orbot - Tor клиент для Android; Orweb - мобильный браузер; ProxyMob - аддон для Firefox помогающий управлять настройками HTTP, SOCKS и SSL-прокси для интеграции с Orbot; и Secure Smart Cam - набор инструментов-утилит для улучшения конфиденциальности информации, хранящейся в устройстве.

------------------------

Код PHP на HTML сайты

Категория: Безопасность, Криптография

Лицензия:

BSD

Интерфейс графический

Интерфейс консольный

Язык программирования:

C

Сайт проекта

Скачать Tor

| Комментарии |